Die Langlebigkeit der Informationssysteme mittelständischer und großer Unternehmen erfordert eine bewährte Programmiersprache. Java mit seiner strengen Typisierung und seinem ausgereiften Ökosystem erfüllt über Jahrzehnte hinweg Anforderungen an Robustheit, Sicherheit und Wartbarkeit.

Doch kann diese Stabilität zur Falle werden, wenn man die erforderliche Architekturdiziplin, die Kosten für Feintuning oder das Performance-Management unterschätzt. Dieser Artikel bietet IT-Leiter, CIO/CTO und Geschäftsführung eine klare Übersicht über die Stärken und Grenzen von Java im Unternehmensumfeld. Wir geben einen Überblick über die Vorteile in den Bereichen Standardisierung, Wartbarkeit und Talentpool, bevor wir die organisatorischen Auswirkungen und die am besten geeigneten Anwendungsfälle betrachten.

Vorteile von Java zur Risikominderung bei kritischen Anwendungen

Java bietet eine umfassende Standardisierung bei Werkzeugen und Best Practices. Dank strenger Typisierung und klarer Code-Struktur sichert Java eine langfristige Wartbarkeit.

Standardisierung und Best Practices

Die Java-Plattform baut auf weit verbreitete Tools und Frameworks wie Maven oder Gradle für das Abhängigkeitsmanagement und JUnit für Unit-Tests. Diese Homogenität erleichtert die Einrichtung konsistenter Build- und Deployment-Prozesse von Projekt zu Projekt und minimiert Konfigurationsfehler. Die Codierstandards sind gut dokumentiert, was das Onboarding neuer Entwickler und die Code-Review vereinfacht.

Die Reife des Ökosystems ermöglicht außerdem die Standardisierung von CI/CD-Pipelines: Es gibt dedizierte Plugins für Jenkins, GitLab CI oder GitHub Actions, die alle Phasen von der Compilierung bis zum Packaging abdecken. Diese Einheitlichkeit senkt das operationelle Risiko bei Teamwechseln oder beim Umzug in andere Umgebungen.

Durch die Einführung dieser Standards können Unternehmen ihre Entwicklungsprozesse absichern und Abweichungen zwischen den Teams reduzieren, während sie ein einheitliches Qualitätsniveau über alle kritischen Anwendungen hinweg gewährleisten.

Wartbarkeit und strenge Typisierung

Java’s statische Typisierung erzwingt eine klare Definition der Datentypen bereits zur Compile-Zeit, was viele häufige Fehler in der Produktion verhindert. Explizite Methodensignaturen und Type-Deklarationen reduzieren das Risiko von NullPointerExceptions und erleichtern das Verständnis des Codes. Diese Disziplin ist besonders wertvoll, wenn Projekte sich über mehrere Jahre erstrecken und Teams wechseln.

Die Aufteilung in Packages und die mit dem Java-Plattform-Modulsystem (JPMS) eingeführte Modularität stärken diese Wartbarkeit. Man kann die Anwendung in klar abgegrenzte logische Module segmentieren und Querschnittsabhängigkeiten begrenzen. Weiterentwicklungen haben dann nur minimalen Einfluss, und gezielte automatisierte Tests reduzieren den Validierungsaufwand.

Langfristig verhindert diese methodische Organisation die Anhäufung technischer Schuld und ermöglicht ein konstantes Iterationstempo ohne nennenswerte Verlangsamungen.

Ausgereiftes Ökosystem und Talentpool

Java profitiert von einem umfangreichen Portfolio an Open-Source-Bibliotheken für Sicherheit, Persistenz, Monitoring oder REST-APIs. Projekte wie Spring, Hibernate oder Micrometer bieten bewährte Lösungen zum Aufbau moderner modularer Architekturen. Sicherheitsupdates werden regelmäßig veröffentlicht, was einen stabilen und zuverlässigen Rahmen für kritische Anwendungen schafft.

Zudem ist die Java-Community eine der weltweit aktivsten. Fachmessen, Meet-ups und spezialisierte Konferenzen sind zahlreich und fördern den Austausch bewährter Praktiken. Kommerzielle Supportangebote der Anbieter ergänzen dieses Ökosystem und gewährleisten bei Bedarf professionelle Unterstützung.

Beispiel: Eine Schweizer Bank hat ihre Anwendungsbasis für alle Microservices auf Spring Boot standardisiert. Dieser Schritt zeigte, dass das Unternehmen in der Lage ist, Kompetenzen über mehrere Projekte hinweg zu verteilen, die Einarbeitungszeit neuer Mitarbeiter zu verkürzen und Qualitätsunterschiede zwischen den Teams zu verringern.

Leistungsanforderungen: Die Kosten für Robustheit im Griff behalten

Die Robustheit von Java geht einher mit Anforderungen an Memory-Tuning und Garbage-Collection-Optimierung. Eine optimale Performance erfordert ein feines Ressourcen-Management und eine ausgefeilte Observability.

Architekturdiziplin und Governance

Die Einführung einer performanten Java-Architektur erfordert eine präzise Definition der Anwendungsschichten, des Transaktionsmanagements und der Service-Orchestrierung. Ohne übergreifendes Architekturkonzept und ohne Architekturleitlinien laufen Teams Gefahr, Konfigurationsabweichungen zu erzeugen und Engpässe zu schaffen.

Eine klare technische Governance legt fest, welche Frameworks eingesetzt werden, welche Versionen kompatibel sind und welche Deploy-Best Practices gelten. Sie umfasst die Dokumentation von Infrastrukturentscheidungen, Integrationsmustern und Sicherheitsstandards. Dieser Rahmen leitet die Teams bei der Konzeption neuer Features.

Diese initiale Disziplin verhindert Abweichungen, die zu unnötigen Overheads, Instabilitäten und langfristig zu erheblichen Wartungskosten führen können.

Memory-Tuning und Garbage-Collector-Management

Die Java Virtual Machine (JVM) bietet verschiedene Garbage-Collection-Strategien (G1, CMS, ZGC etc.), die auf unterschiedliche Lastprofile abgestimmt sind. Jede Option bringt eigene Kompromisse zwischen Latenz, Durchsatz und Speicherverbrauch mit sich. Den passenden Collector auszuwählen und Parameter wie Heap-Größe oder Pause Time Objectives anzupassen, ermöglicht ein ausgewogenes Verhältnis zwischen Performance und Stabilität.

Ohne sorgfältiges Tuning können Anwendungen während der Ausführung abstürzen, lange Pausen einlegen oder an einen Speicherengpass stoßen. Solche Vorfälle wirken sich direkt auf das Servicelevel und die Zufriedenheit der Endnutzer aus. Ein proaktives Monitoring mit Tools wie VisualVM oder JMX ist unerlässlich, um das JVM-Verhalten in der Produktion anzupassen.

Die Fähigkeit, potenzielle Speicherengpässe frühzeitig zu erkennen, ist somit entscheidend für einen langfristig optimalen Betrieb in großem Maßstab.

Observability und Concurrency-Management

Java stellt fortgeschrittene APIs für Multithreading und das Thread-Pool-Management bereit. Concurrente Bibliotheken wie java.util.concurrent bieten sichere und leistungsfähige Strukturen. Falsch konfiguriert können diese Ressourcen jedoch zu Blockierungen, Deadlocks oder einem Andrang in der Thread-Warteschlange führen, was zu hohen Latenzzeiten führt.

Die Observability sollte JVM-Metriken (Heap, GC-Pausen), Thread-Nutzung und Service-Antwortzeiten abdecken. APM-Lösungen, die speziell für das Java-Ökosystem entwickelt wurden, ermöglichen es, Engpässe sichtbar zu machen, verteilte Anfragen nachzuverfolgen und bei Abweichungen Alerts auszulösen.

Beispiel: Ein großer Schweizer Industriepartner stellte während saisonaler Lastspitzen intermittierende Blockierungen fest. Nach der Analyse von JVM-Metriken und Thread-Dumps passte das Team die Thread-Pool-Größe an und wechselte zu einem G1-Collector mit kürzeren Pausenzeiten. Diese Optimierung reduzierte die Latenzzeiten um 40 % und stabilisierte die Anwendung in Phasen hoher Auslastung.

{CTA_BANNER_BLOG_POST}

Organisationale Herausforderungen: Governance und Integrationspipeline

Java hält seine Versprechen nur, wenn die Organisation in Qualitätsstandards, CI/CD-Pipelines und eine solide technische Governance investiert. Fehlen diese Grundlagen, können die Ausführlichkeit und Komplexität zum operativen Hemmnis werden.

Technische Governance und Code-Konventionen

Die Einführung einer einheitlichen Coding-Charter für alle Java-Projekte ist der Ausgangspunkt für eine effektive Governance. Diese Charter umfasst Formatierung, Namensgebung, Exception-Handling und Packaging-Konventionen. Sie verhindert stilistische Abweichungen und senkt den Aufwand für Code-Reviews.

Ein statisches Analyse-Tool, das bereits in der Build-Phase integriert ist, sorgt für die automatische Durchsetzung dieser Konventionen. Qualitätsberichte, die bei jedem Commit erzeugt werden, erleichtern das frühzeitige Erkennen von Abweichungen und sichern eine konsistente Basis.

Beispiel: Ein Bauunternehmen führte ein statisches Analysetool ein, um seine Java-Konventionen durchzusetzen und Schwachstellen bereits in der Entwicklungsphase zu erkennen. Dieser Schritt halbierte die Anzahl der Produktionsanomalien und beschleunigte gleichzeitig das Liefertempo durch automatisierte Pipelines.

CI/CD-Pipelines und Testkultur

Eine robuste CI/CD-Pipeline führt bei jedem Push systematisch Unit-Tests, Integrationstests und Regressionstests aus. Anschließend lösen die Build-Tools automatisierte Deployments in der Pre-Production-Umgebung zur fachlichen Abnahme aus. Dieser Ansatz gewährleistet schnelles Feedback und minimiert das Risiko von Regressionen in der Produktion.

Eine ausgeprägte Testkultur, die sich auch auf End-to-End- und Performance-Tests erstreckt, stärkt die Zuverlässigkeit der Auslieferungen. Die in der Qualitäts-Charter festgelegten Coverage-Ziele setzen anspruchsvolle Standards, die für kritische Anwendungen unerlässlich sind.

Die Integration dieser Praktiken vermeidet manuelle Integrationsphasen und lange Wartezeiten, die den Deploy-Zyklus insbesondere in komplexen und verteilten Umgebungen lahmlegen können.

Continuous Learning und Wissensvermittlung

Fluktuation in den Teams ist in großen Organisationen Realität. Um die technische Kohärenz zu bewahren, ist es unerlässlich, regelmäßige Schulungsprogramme zu etablieren, die Sprach-Updates, Framework-Entwicklungen und aufkommende Best Practices abdecken.

Gemeinsame Code-Reviews, Architektur-Workshops und Kompetenz-Upgrade-Sessions fördern den Wissensaustausch und die Reife der Teams. Referenzdokumente und interne Tutorials erleichtern die Einarbeitung neuer Mitarbeiter und sichern einen reibungslosen Betrieb.

Ohne dieses pädagogische Fundament kann die Komplexität der Java-Umgebung zur Innovationsbremse werden, jede Entwicklungsphase verlangsamen und die Abhängigkeit von erfahrenen Experten erhöhen.

Wann und warum Java wählen: Ideale Einsatzszenarien

Java spielt seine Stärken besonders in leistungsintensiven, kritischen Anwendungen, Finanzsystemen und langlebigen Plattformen aus. Es ist eine durchdachte Entscheidung, kein kurzfristiger Trend.

Finanzsysteme und geschäftskritische Anwendungen

Finanz- und Versicherungsbranchen verlangen maximale Nachvollziehbarkeit, Sicherheit und Resilienz. Java, unterstützt von transaktionalen Frameworks und Verschlüsselungsbibliotheken, erfüllt diese Anforderungen. Sicherheits-APIs und Monitoring-Module entsprechen regulatorischen Vorgaben und vereinfachen Audits.

Interbank-Transaktionen oder Risikoberechnungen erfordern höchste Präzision und Zuverlässigkeit. Java gewährleistet Datenkonsistenz und Recovery dank bewährter Rollback-Mechanismen und Session-Management-Prozesse.

Hochvolumige Plattformen und zahlreiche Integrationen

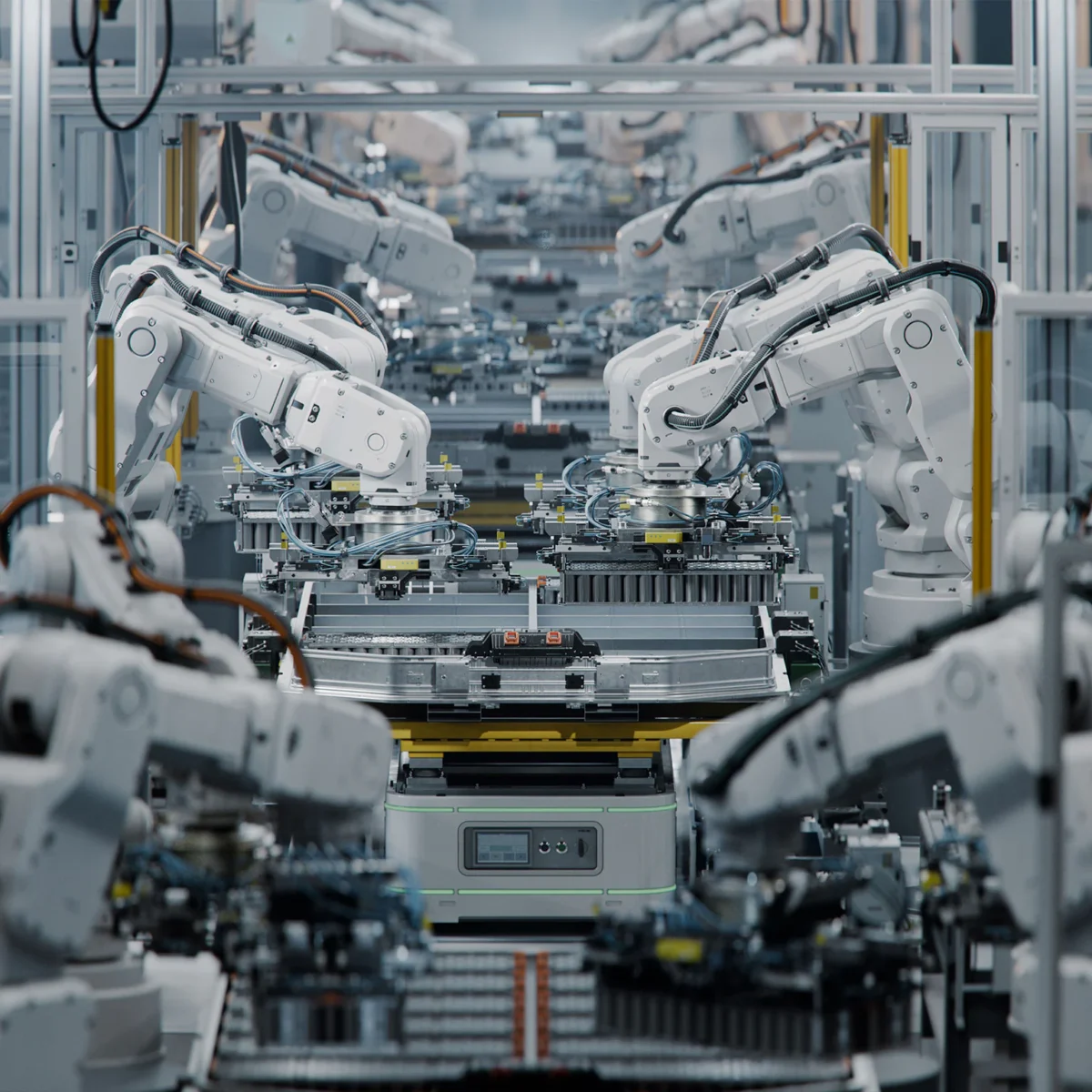

Anwendungen, die Millionen von Anfragen pro Tag verarbeiten und zahlreiche Verbindungen (ERP, CRM, Drittsysteme) aufweisen, benötigen eine skalierbare und orchestrierte Architektur. Lösungen auf Basis von Docker-Containern und Kubernetes in Kombination mit Spring Cloud ermöglichen eine kontrollierte horizontale Skalierung.

Die Verwaltung von Message Queues über Kafka oder RabbitMQ und die Integration von REST-Services oder gRPC werden durch Java-Bibliotheken erleichtert. Das Monitoring der Datenströme mit Micrometer und Grafana ermöglicht die Echtzeit-Überwachung des Volumens und die automatische Anpassung der Ressourcen.

Java fügt sich so nahtlos in hybride Ökosysteme ein, in denen Open-Source-Bausteine und maßgeschneiderte Komponenten nebeneinander existieren, wodurch Flexibilität und Performance in großem Maßstab gewährleistet werden.

Java: eine verlässliche Basis für Ihre kritischen Informationssysteme

Java bleibt die Referenzsprache für langfristige Anwendungen, die Robustheit, Sicherheit und Wartbarkeit erfordern. Seine Stärken in Standardisierung, strenger Typisierung und ausgereiftem Ökosystem erfüllen die Anforderungen mittelständischer und großer Unternehmen. Die Herausforderungen in puncto Performance und Organisation lassen sich bewältigen, wenn in solide Architektur-, Test- und technische Governance-Praktiken investiert wird.

Unsere Experten unterstützen Organisationen bei der Auswahl und Implementierung optimierter, hybrider, modularer und skalierbarer Java-Plattformen. Wir helfen dabei, Ihre Standards zu definieren, CI/CD-Pipelines zu industrialisieren und Ihre Teams zu schulen, um langfristig das Beste aus Java herauszuholen.

Besprechen Sie Ihre Herausforderungen mit einem Edana-Experten